Anatomia do OAuth 2.0

Como Era a Web Antes do OAuth 2.0?

Você se lembra de quando, para um aplicativo acessar sua conta, você tinha que entregar suas credenciais diretamente a ele? Parece estranho hoje, mas essa era a realidade antes do OAuth 2.0. Aplicativos pediam sua senha para oferecer funcionalidades como estatísticas da sua conta no Twitter ou postar em seu nome.

Esse método apresentava sérios problemas. Além de armazenar suas senhas, muitas vezes em texto simples, os aplicativos tinham acesso total à sua conta. Isso incluía até a capacidade de alterar sua senha, um risco enorme! E, se você quisesse revogar o acesso? Era preciso trocar sua senha, um processo tão inconveniente que muitos simplesmente preferiam não fazer.

As Soluções Antes do OAuth 2.0

Com a evolução da web e o aumento das preocupações com segurança, os serviços começaram a buscar formas de corrigir as falhas no compartilhamento de credenciais. Muitas dessas tentativas acabaram servindo como base para o desenvolvimento do OAuth 1.0, mas, naquela época, cada serviço seguia seu próprio caminho:

• FlickrAuth: O Flickr criou um sistema de autorização que usava “frobs” e “tokens” para autenticar usuários.

• AuthSub do Google: O Google apresentou o AuthSub, permitindo que aplicativos pedissem acesso sem a necessidade de senhas.

• Segredos do Facebook: O Facebook optou por gerar “segredos” exclusivos para cada aplicativo, usados para assinar solicitações.

• BBAuth do Yahoo: O Yahoo desenvolveu o BBAuth (Browser-Based Auth), uma solução baseada em autenticação pelo navegador.

Apesar de inovadoras, essas abordagens tinham um problema significativo: eram incompatíveis entre si. Isso criou um verdadeiro quebra-cabeça para desenvolvedores e usuários, que precisavam lidar com uma multiplicidade de métodos de autorização.

A Necessidade de um Protocolo

Com a diversidade de soluções existentes, ficou evidente a necessidade de um protocolo que oferecesse uma abordagem mais segura e consistente para gerenciar permissões de acesso. Foi nesse contexto que o OAuth 2.0 surgiu, revolucionando a forma como a autorização — e, em extensões como o OpenID Connect, a autenticação — são tratadas na web.

O OAuth 2.0 estabeleceu um padrão mais seguro e eficiente, permitindo que usuários autorizem aplicativos a acessar seus dados sem precisar compartilhar suas senhas. Essa abordagem não apenas fortaleceu a segurança, reduzindo o risco de exposição de credenciais, mas também simplificou a integração entre serviços, criando uma experiência mais confiável e prática para desenvolvedores e usuários.1

Por que Você, como Engenheiro de Software, Precisa Conhecer Bem o OAuth 2.0?

No mundo hiperconectado em que vivemos, a segurança e a integridade dos dados não são apenas importantes — são essenciais. Como engenheiro de software, você está no centro dessa responsabilidade. É você quem garante que informações sensíveis estejam protegidas e que serviços possam se comunicar de forma segura e eficiente. É aqui que um entendimento sólido do OAuth 2.0 se torna sua melhor ferramenta.

Você É o Guardião dos Dados dos Usuários

Imagine a confiança que um usuário deposita em sua aplicação ao compartilhar informações pessoais, bancárias ou até mesmo de saúde. Agora, imagine o impacto devastador de uma falha de segurança. Quando você implementa o OAuth 2.0 corretamente, está protegendo essas informações críticas e garantindo que credenciais nunca sejam expostas ou comprometidas. É uma responsabilidade enorme — e você tem as ferramentas para cumpri-la.

Facilite Integrações Sem Perder o Sono

Quantas vezes você precisou conectar sua aplicação a serviços de terceiros, como APIs do Google, Facebook ou Stripe? Essas integrações são o pão com manteiga do desenvolvimento moderno, mas cada conexão traz riscos de segurança. O OAuth 2.0 não só simplifica essas integrações, mas também oferece uma estrutura sólida para mantê-las seguras. Com ele, você pode criar soluções mais robustas e eficientes, enquanto mantém a segurança no topo da sua lista de prioridades.

Segurança Que Vai Além de Boas Práticas

Hoje, proteger dados de usuários não é apenas algo que “deve ser feito” — muitas vezes, é uma exigência legal. Regulamentações como o GDPR (Europa) e o CCPA (Califórnia) tornam obrigatória a implementação de padrões de segurança reconhecidos. Dominar o OAuth 2.0 não só ajuda a proteger os dados, mas também garante que sua aplicação esteja em conformidade com essas regulamentações, evitando penalidades e danos à reputação.

Ganhe a Confiança do Usuário

Estamos em uma era em que os usuários estão mais conscientes e exigentes quanto à privacidade e à segurança dos seus dados. Mostrar que sua aplicação adota protocolos seguros, como o OAuth 2.0, envia uma mensagem clara: “Levamos a sua segurança a sério.” Essa confiança não apenas atrai usuários, mas também os mantém engajados e leais ao seu produto.

Descomplique Problemas Complexos

Autenticação e autorização podem ser desafios técnicos assustadores. No entanto, o OAuth 2.0 fornece uma estrutura comprovada e amplamente aceita para lidar com essas questões. Ele permite que você foque no que realmente importa — criar funcionalidades incríveis — enquanto deixa a segurança nas mãos de um protocolo confiável.

Fique na Vanguarda da Tecnologia

A tecnologia evolui rapidamente, e os padrões de segurança também. O OAuth 2.0 não é apenas uma solução para os problemas de hoje; é um alicerce para futuras inovações em autenticação e autorização. Ao dominar o protocolo, você se posiciona como um profissional que não apenas está atualizado com as melhores práticas, mas que também está preparado para enfrentar os desafios do amanhã.

Agora que você entende por que o OAuth 2.0 é tão importante, vamos mergulhar mais fundo em seus conceitos fundamentais. No próximo tópico, exploraremos as bases que tornam esse protocolo tão poderoso — e como você pode aplicá-lo no seu dia a dia.

Entendendo Autenticação e Autorização

Para entender verdadeiramente a importância e o funcionamento do OAuth 2.0, precisamos primeiro dominar dois conceitos fundamentais: autenticação e autorização. Compreender a diferença entre esses dois termos é essencial para garantir a segurança e a integridade das aplicações que desenvolvemos. Vamos usar uma analogia simples para esclarecer esses conceitos.

O Que é Autenticação?

Imagine que você vai a uma entrevista de emprego em uma empresa. Ao chegar na recepção, a recepcionista pede seu documento de identidade. Esse processo é a autenticação.

Autenticação é o processo de verificar a identidade de uma pessoa ou entidade. No nosso exemplo, mostrar seu documento de identidade para a recepcionista é a forma de provar quem você é. No mundo digital, a autenticação geralmente envolve a entrada de um nome de usuário e senha, mas também pode incluir métodos mais avançados, como autenticação de dois fatores (2FA) ou biometria.

A autenticação responde à pergunta: "Quem é você?"

O Que é Autorização?

Depois de confirmar sua identidade, a recepcionista consulta uma lista para verificar se você está autorizado a entrar na área onde ocorrerá a entrevista. Esse processo é a autorização.

Autorização é o processo de conceder ou negar permissão para acessar um recurso ou realizar uma ação. No nosso exemplo, mesmo que a recepcionista tenha autenticado sua identidade, você só poderá entrar nas áreas permitidas da empresa.

Da mesma forma, no contexto digital, autorização define o que um usuário autenticado pode ou não fazer.

A autorização responde à pergunta: "O que você pode fazer?"

Por Que Essa Diferença é Fundamental?

Entender a diferença entre autenticação e autorização é crucial porque cada um aborda aspectos diferentes da segurança:

Autenticação garante que os usuários são quem dizem ser, evitando que pessoas mal intencionadas finjam ser alguém que não são.

Autorização garante que usuários autenticados só possam acessar recursos ou executar ações que lhes foram explicitamente permitidas, evitando abusos de acesso.

Com essa base, podemos apreciar melhor a importância do OAuth. Esse protocolo não só ajuda a autenticar usuários de maneira segura, mas também a autorizar acesso a recursos específicos sem compartilhar credenciais sensíveis.

A Origem do Nome OAuth

O nome OAuth 2.0 vem de "Open Authorization" (Autorização Aberta), refletindo seu objetivo de ser um protocolo aberto para permitir a autorização segura de serviços e aplicações.

O Que Significa OAuth?

OAuth é a junção das palavras "Open" e "Authorization":

Open (Aberto): Indica que o protocolo é aberto, o que significa que ele foi desenvolvido em um processo colaborativo e está disponível publicamente. Isso permite que qualquer um possa implementá-lo, adaptá-lo e contribuir para sua evolução.

Authorization (Autorização): Refere-se ao propósito principal do protocolo, que é permitir a autorização segura de um cliente para acessar recursos protegidos em nome de um usuário.

Evolução do OAuth

A primeira versão do OAuth foi desenvolvida em 2006, quando Blaine Cook estava trabalhando no Twitter. Naquela época, os desenvolvedores do Twitter perceberam a necessidade de um mecanismo seguro para permitir que aplicativos de terceiros acessassem as contas dos usuários sem compartilhar suas senhas. Esse foi o início do que se tornaria o OAuth.

A versão original, OAuth 1.0, foi formalmente publicada em 2007. Ela introduziu a ideia de usar tokens para acessar recursos protegidos, mas era relativamente complexa e tinha algumas limitações.

Para resolver esses problemas e tornar o protocolo mais fácil de usar e implementar, a comunidade trabalhou em uma nova versão, resultando no OAuth 2.0, que foi publicado como uma RFC (Request for Comments) pela IETF (Internet Engineering Task Force) em outubro de 2012.

Por Que 2.0?

A numeração 2.0 indica que esta é a segunda versão principal do protocolo, uma evolução significativa em relação ao OAuth 1.0. A nova versão simplificou muitos aspectos do protocolo original, melhorando a usabilidade e a flexibilidade, além de introduzir novos tipos de fluxos de autorização e melhorar a segurança.

Então O Que é OAuth?

OAuth é um protocolo de delegação que permite que alguém que controla um recurso permita que um aplicativo de software acesse esse recurso em seu nome sem ter que entregar todas as suas credenciais. O aplicativo solicita autorização ao proprietário do recurso e recebe um token, que funciona como o cartão de acesso, permitindo acessar o recurso. Caso queira ler uma pequena analogia clique na nota ao rodapé.2

Vamos destrinchar isso um pouco mais voltando a analogia:

• Usuário (Proprietário do Recurso): No nosso exemplo, você é a pessoa com a autoridade para entrar na sala de reunião. No mundo digital, o proprietário do recurso é quem possui e controla o acesso a determinados dados ou serviços. É o usuário final, aquele que interage com um aplicativo (o “client”), seja um app no celular, uma aplicação web ou qualquer interface digital. Esse usuário tem o poder de decidir quem pode usar os recursos sob seu controle.3

• Client: O client, nesse contexto, é o “representante” do usuário. Ele é o aplicativo ou serviço que solicita acesso aos dados ou funcionalidades em nome do proprietário do recurso. Na analogia, o client seria algo como um assistente virtual que quer entrar na sala de reunião para pegar informações para você. No mundo real, ele pode ser uma plataforma de redes sociais, um gerenciador de tarefas ou qualquer outro software que precise acessar uma API para realizar sua função.

• Servidor de Recursos: A sala de reunião é o recurso protegido. No ambiente digital, os recursos podem ser dados, como uma lista de contatos ou fotos em uma galeria, ou até serviços, como a execução de uma transação financeira. O servidor de recursos é o destino final que o usuário quer alcançar. Ele é como o backend dessa sala — onde os dados estão armazenados e protegidos, e onde os clientes precisam “bater à porta” para pedir acesso.

• Servidor de Autorização: A recepção do prédio é o servidor de autorização. No mundo digital, ele faz o papel de “porteiro”, verificando quem você é e se você tem permissão para acessar determinados recursos. Esse servidor é responsável por autenticar sua identidade e emitir um token de acesso — pense nele como o cartão de acesso à sala. Esse token, entregue ao client, é usado para provar que o aplicativo tem autorização para agir em seu nome.

O servidor de autorização pode ser implementado como uma API de autenticação ou até mesmo por soluções serverless, como o AWS Cognito, que simplifica o gerenciamento de usuários e tokens sem a necessidade de gerenciar infraestrutura diretamente.

Tokens OAuth: O Cartão de Acesso

O token OAuth funciona como o cartão de acesso que você recebe na recepção. Ele representa um direito de acesso delegado. Em vez de compartilhar suas credenciais completas (como sua identidade total), você concede um acesso limitado e controlado. Esse token pode ser configurado para permitir apenas certas ações, como acessar a sala de reunião, mas não outras áreas do prédio.

Essa interação é segura e controlada. Você mantém o controle sobre seus recursos e pode revogar a autorização a qualquer momento, garantindo que o cliente só tenha acesso ao que você permitir.

Mas mesmo assim pode ser confuso encaixar todas essas peças…

Por que Alguns Engenheiros se Confundem com o que o Protocolo OAuth 2.0 Não É?

OAuth é frequentemente mal compreendido, especialmente por engenheiros que esperam que ele funcione como outros protocolos de segurança que seguem regras rígidas e específicas. Para entender por que isso acontece, vamos esclarecer alguns pontos principais sobre o que OAuth não é, usando analogias e comparações técnicas.

OAuth Não é um Protocolo de Autenticação

Vamos voltar à analogia do prédio: você chega ao prédio para uma reunião e, ao passar pela recepção, apresenta sua identidade para receber um cartão de acesso. Esse cartão permite que você entre em certas áreas do prédio, mas o prédio não acompanha ou verifica constantemente quem você é enquanto circula. Ele apenas sabe que o cartão de acesso foi autorizado para determinadas áreas.

Da mesma forma, o OAuth 2.0, por si só, não autentica quem você é; ele apenas garante que o cliente (um aplicativo ou serviço) tem permissão para acessar certos recursos em seu nome. Muitos confundem esse processo porque a obtenção do token de acesso envolve uma interação que pode parecer autenticação. No entanto, OAuth é um protocolo de autorização, não de autenticação.

O Que é um Processo de Autenticação?

Eu sei já falamos sobre isso mais pra cima em um outro tópico deste artigo, mas é bom reforçar!👇🏼

• Inserir um nome de usuário e senha.

• Utilizar biometria, como impressão digital ou reconhecimento facial.

• Receber um código único (OTP) em seu e-mail ou telefone.

O objetivo principal da autenticação é garantir que você é realmente quem afirma ser.

Após a autenticação, o sistema reconhece sua identidade, geralmente associada a um perfil de usuário ou informações pessoais.

Por Que o OAuth 2.0 Só Trata de Autorização?

Para deixar isso mais claro, considere este cenário:

• Objetivo: Um aplicativo deseja acessar seus arquivos armazenados em um serviço de nuvem.

• Como o OAuth 2.0 funciona:

1. O OAuth permite que você conceda ao aplicativo um token de acesso.

2. Esse token funciona como o cartão de acesso do prédio, permitindo que o aplicativo acesse os recursos específicos (seus arquivos), sem revelar sua identidade.

3. O token não contém informações pessoais, como seu nome ou e-mail — ele apenas prova que o aplicativo tem autorização para acessar os recursos.

Se for necessário autenticar o usuário (ou seja, verificar sua identidade), é preciso usar uma extensão do OAuth, como o OpenID Connect (OIDC). O OIDC adiciona uma camada de autenticação, fornecendo um ID Token. Este ID Token contém informações sobre o usuário, como nome, e-mail ou outros atributos de identidade, respondendo claramente à pergunta: “Quem é você?”

OAuth Não é um Protocolo Fora do HTTP

OAuth foi projetado para funcionar exclusivamente sobre HTTP/HTTPS. Pense no cartão de acesso que você recebeu na recepção do prédio. Esse cartão só funciona nas portas e elevadores específicos do prédio e não em outros lugares.

Da mesma forma, OAuth 2.0 também funciona apenas no contexto do protocolo HTTP, usando HTTPS para garantir que as informações transmitidas sejam seguras. Ele não é adequado para ser usado fora desse contexto, o que pode confundir engenheiros acostumados com protocolos de segurança que operam em diferentes camadas da rede.

OAuth Não Define um Formato de Token

Outra fonte de confusão é que OAuth não especifica o formato dos tokens. O cartão de acesso que você recebe na recepção pode ser um cartão magnético, um cartão RFID, ou até mesmo um código QR. O formato específico do cartão não importa para você, contanto que ele funcione para abrir as portas necessárias.

Da mesma forma, OAuth não define o formato exato dos tokens que são usados para autorizar o acesso. O importante é que o servidor de autorização e o recurso protegido entendam e aceitem o token, independentemente de seu formato. Engenheiros acostumados a protocolos como SAML, que define formatos de tokens específicos, podem achar isso confuso.

OAuth Não é um Protocolo de Delegação de Usuário para Usuário

Quando você recebe um cartão de acesso na recepção, ele foi emitido especificamente para você, permitindo acesso a áreas autorizadas do prédio. Você não pode simplesmente passar esse cartão para outra pessoa e esperar que ela consiga acessar as mesmas áreas, porque o cartão está vinculado à sua identidade ou autorização.

Da mesma forma, OAuth é um protocolo de delegação de acesso. Ele permite que um usuário delegue permissões a um aplicativo de software (cliente), para que o aplicativo acesse recursos protegidos em nome do usuário. No entanto, OAuth não define como transferir esse acesso de um usuário para outro. Essa transferência — caso necessária — deve ser gerenciada fora do escopo do OAuth, por meio de regras específicas do sistema ou da aplicação.

Engenheiros podem se confundir ao esperar que OAuth inclua funcionalidades para delegar permissões diretamente de um usuário para outro, mas essa não é sua finalidade. O foco do protocolo é delegar acesso de um usuário para um cliente (aplicativo), e não entre usuários.

OAuth Não Define Mecanismos Detalhados de Autorização

Pense no cartão de acesso que você recebeu em um prédio: ele especifica quais portas e elevadores você pode usar, mas não determina exatamente o que você pode fazer dentro de cada sala que acessa. Isso depende das regras específicas de cada área.

Da mesma forma, o OAuth 2.0 é um protocolo para delegar autorização, permitindo que o cliente (um aplicativo ou serviço) acesse recursos protegidos em nome de um usuário. No entanto, ele não define os detalhes do que pode ser feito com o acesso concedido — essa responsabilidade é da API do serviço que está sendo acessado. Por exemplo:

• A API pode determinar quais operações (como leitura, escrita ou exclusão) são permitidas.

• As permissões específicas dependem do escopo do token de acesso e da lógica implementada pelo servidor de recursos.

OAuth não define os detalhes do que você pode fazer com o acesso concedido. Isso é deixado para a API do serviço que está sendo acessado. Alguns programadores podem esperar que OAuth 2.0 especifique esses detalhes, como outros protocolos mais prescritivos.

OAuth 2.0 Não é Um Protocolo Único

Pense em um prédio que utiliza diferentes tipos de cartões de acesso, cada um configurado com permissões específicas e diferentes durações de validade, dependendo das necessidades de quem o utiliza. Da mesma forma, o OAuth 2.0 é extremamente flexível e oferece diversos fluxos (ou “grants”) e definições, que podem ser ajustados para atender a uma ampla variedade de casos de uso.

Essa flexibilidade permite que o OAuth 2.0 seja usado em arquiteturas de segurança muito diversas — desde aplicações móveis até APIs corporativas. No entanto, essa mesma característica significa que diferentes implementações de OAuth podem não ser diretamente compatíveis entre si. Isso ocorre porque o protocolo fornece uma estrutura geral, mas deixa muitos detalhes para serem definidos pelas implementações, como formatos de tokens, métodos de autenticação e mecanismos de autorização.

Para engenheiros que esperam encontrar uma solução única e universal, essa flexibilidade pode parecer confusa ou até mesmo uma limitação. No entanto, é essa adaptabilidade que torna o OAuth tão amplamente aplicável.

Então, OAuth 2.0 é Baseado em Princípios?

Um princípio é uma base fundamental ou uma diretriz geral que orienta ações e decisões. Em vez de fornecer instruções detalhadas ou regras rígidas, ele oferece flexibilidade para ser adaptado a diferentes situações, mantendo a coerência com um objetivo maior.

Exemplo: Considere o Princípio da Honestidade: “Seja honesto em todas as suas ações.” Essa diretriz não especifica como ser honesto em cada situação, mas orienta a tomada de decisões com base na honestidade.

No caso do OAuth 2.0, ele não é apenas uma coleção de princípios abstratos; trata-se de um protocolo técnico bem definido. No entanto, ele reflete princípios fundamentais em seu design, como flexibilidade, segurança e adaptabilidade, permitindo que desenvolvedores ajustem suas implementações às necessidades específicas de suas aplicações.

Como o OAuth 2.0 Reflete Princípios em Seu Design?

Embora seja um protocolo com especificações claras, OAuth 2.0 incorpora elementos que podem ser entendidos como princípios fundamentais de design:

• Flexibilidade:

OAuth permite que os desenvolvedores escolham como implementar tokens de acesso. O protocolo não define um formato específico, deixando espaço para adaptações. Por exemplo, tokens podem ser uma simples string aleatória ou estruturados como JSON Web Tokens (JWT).

• Segurança:

A segurança é central no design do OAuth. Ele recomenda o uso de HTTPS para proteger a transmissão de tokens e outras informações sensíveis, garantindo que as interações entre sistemas sejam seguras.

• Controle Granular:

Por meio dos escopos, OAuth permite que os desenvolvedores definam exatamente o que um token de acesso pode fazer. Isso garante que os aplicativos só executem ações explicitamente permitidas, fortalecendo o controle sobre os recursos.

• Adaptabilidade:

Tokens no OAuth são altamente configuráveis. Eles podem expirar rapidamente, ser revogados ou ter validade indefinida, dependendo das necessidades do sistema em que são usados.

OAuth 2.0 combina o melhor dos dois mundos: princípios que guiam a criação de sistemas de autorização flexíveis e regras técnicas que garantem segurança e padronização. Essa abordagem torna o protocolo não apenas robusto, mas também escalável e adaptável a uma ampla variedade de contextos.

Fluxos do OAuth 2.0

OAuth 2.0 oferece diferentes fluxos de autorização para atender a diversas necessidades de autenticação e autorização. Vamos explorar os quatro principais fluxos: Authorization Code Grant, Implicit Grant, Client Credentials e Resource Owner Password Credentials.

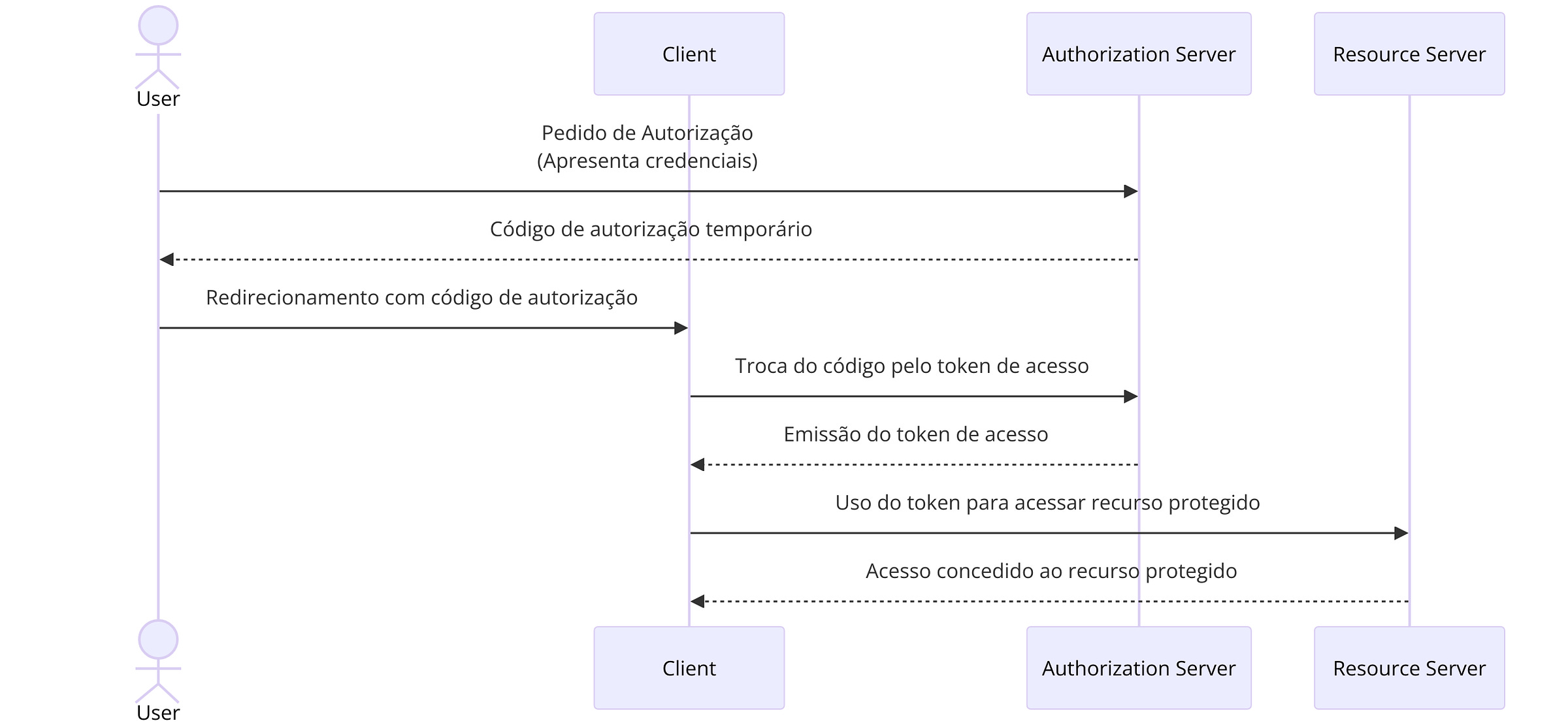

Authorization Code Grant

Este é o fluxo mais comum e seguro, ideal para aplicativos web e servidores backend.

Pedido de Autorização: Você, o usuário, chega à recepção (servidor de autorização) e apresenta seu documento de identidade (credenciais). O recepcionista verifica sua identidade e lhe dá um código de autorização temporário.

Obtenção do Código de Autorização: Você pega o elevador até o seu andar (o cliente redireciona você ao servidor de autorização) e, ao chegar, entrega o código ao assistente na sala de reuniões.

Troca do Código pelo Token: O assistente verifica o código e, se for válido, lhe dá um cartão de acesso (token de acesso) que permite você acessar a sala de reuniões (recurso protegido).

Uso do Token: Com o cartão de acesso, você pode entrar na sala de reuniões e participar da reunião. O cartão de acesso tem um tempo de uso limitado e pode ser renovado se necessário (refresh token).

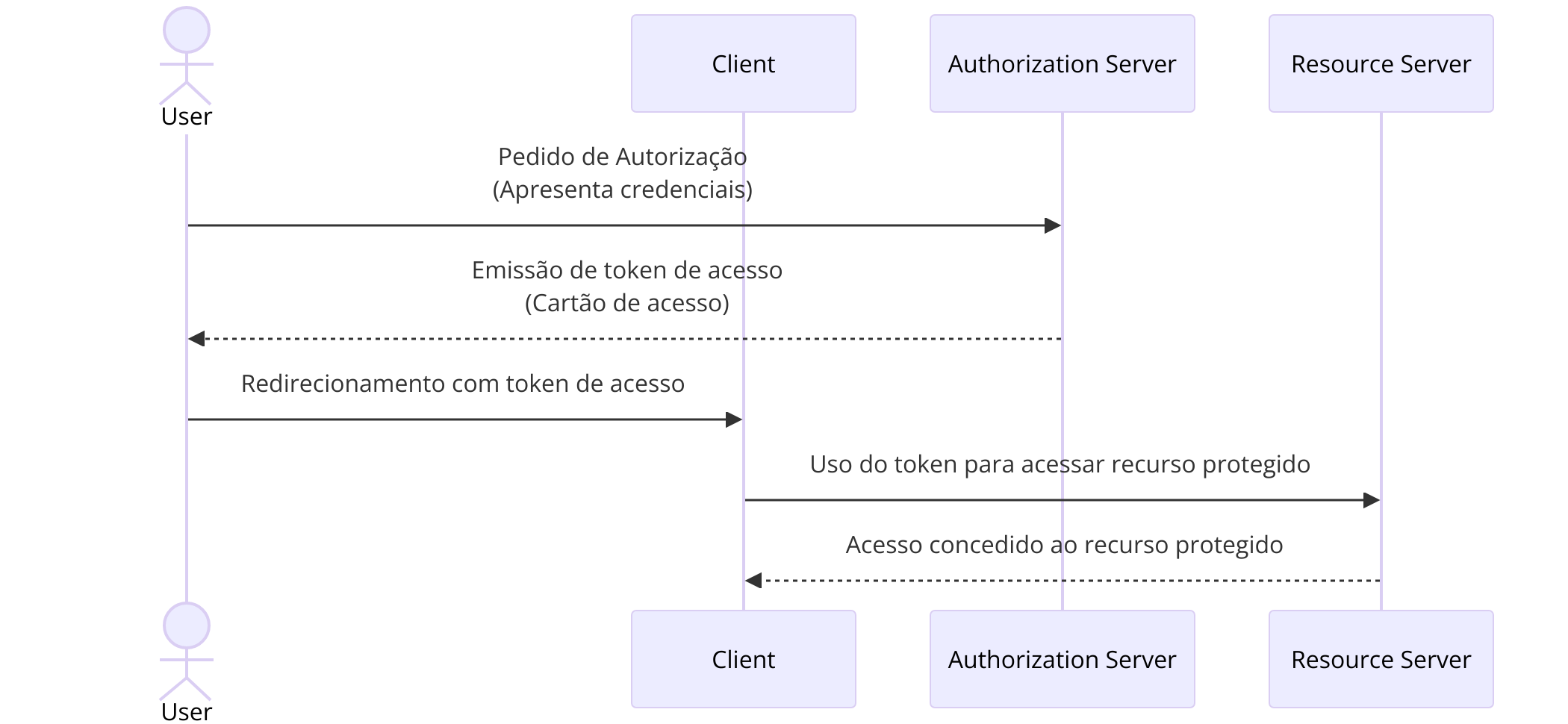

Implicit Grant

Este fluxo é utilizado principalmente por aplicativos de cliente em que a segurança adicional do Authorization Code Grant não é necessária.

Pedido de Autorização: Você chega à recepção e apresenta seu documento de identidade. Em vez de um código de autorização, você recebe diretamente um cartão de acesso (token de acesso).

Uso do Token: Com o cartão de acesso, você pode usar o elevador e abrir as portas necessárias para chegar à sala de reuniões. Este cartão de acesso é geralmente válido por um período mais curto e não pode ser renovado.

Client Credentials

Este fluxo é usado quando o cliente é o próprio recurso e não há um usuário final envolvido. É comum em comunicações entre servidores.

Autenticação do Cliente: Imagine que, em vez de um visitante, o próprio serviço de limpeza do prédio (cliente) precisa acessar uma área específica. O serviço de limpeza já tem credenciais próprias.

Obtenção do Token: O serviço de limpeza vai à recepção e apresenta suas credenciais. A recepção verifica e emite um cartão de acesso específico para o serviço de limpeza.

Uso do Token: O serviço de limpeza usa o cartão de acesso para entrar nas áreas necessárias sem precisar de um código de autorização ou a presença de um usuário final.

Resource Owner Password Credentials

Este fluxo é utilizado quando um usuário confia completamente no cliente e está disposto a fornecer suas credenciais diretamente.

Fornecimento de Credenciais: Você, o usuário, chega à recepção e dá suas credenciais diretamente (nome de usuário e senha) ao cliente.

Obtenção do Token: O cliente, em seu nome, apresenta suas credenciais à recepção e recebe um cartão de acesso (token de acesso).

Uso do Token: O cliente usa o cartão de acesso para permitir que você entre nas áreas necessárias do prédio.

Quando Usar Cada Tipo de Grant

Pode ser um pouco complicado entender quando usar cada tipo de grant no OAuth 2.0. Vamos simplificar isso com exemplos práticos e situações do dia a dia.

Authorization Code Grant

Quando usar:

Ideal para aplicativos web que possuem um servidor backend.

Usado quando é necessário um alto nível de segurança.

Exemplo: Imagine que você está usando um aplicativo web para gerenciar suas finanças pessoais. Você quer conectar esse aplicativo à sua conta bancária online para puxar os dados das suas transações.

Situação:

Você clica em um botão no aplicativo de finanças para conectar sua conta bancária.

Você é redirecionado para a página de login do seu banco (servidor de autorização) onde você entra com suas credenciais.

Depois de confirmar sua identidade, você é redirecionado de volta ao aplicativo de finanças com uma autorização para acessar seus dados bancários.

O aplicativo de finanças então troca essa autorização por um token de acesso, permitindo que ele acesse suas transações bancárias sem precisar das suas credenciais novamente.

Implicit Grant

Quando usar:

Adequado para aplicativos web que não possuem um servidor backend.

Usado quando a segurança adicional do Authorization Code Grant não é necessária.

Exemplo: Imagine que você está usando um aplicativo de previsão do tempo diretamente no navegador, e ele precisa acessar seu perfil de localização do Google para fornecer previsões mais precisas.

Situação:

Você clica em um botão no aplicativo de previsão do tempo para conectar sua conta do Google.

Você é redirecionado para a página de login do Google onde você entra com suas credenciais.

Depois de confirmar sua identidade, você é redirecionado de volta ao aplicativo de previsão do tempo com um token de acesso diretamente na URL.

O aplicativo usa esse token para obter sua localização e fornecer previsões do tempo precisas.

Client Credentials

Quando usar:

Usado quando o cliente é um serviço que precisa acessar recursos diretamente, sem um usuário final.

Adequado para comunicações entre servidores.

Exemplo: Um serviço de notícias que coleta dados de diferentes fontes e precisa acessar a API de um serviço de agregação de notícias para puxar os artigos mais recentes.

Situação:

O serviço de notícias (cliente) se autentica diretamente com o serviço de agregação de notícias (servidor de autorização).

O serviço de agregação verifica as credenciais do serviço de notícias e fornece um token de acesso.

O serviço de notícias usa esse token para acessar a API e obter os artigos mais recentes, sem envolver nenhum usuário final.

Resource Owner Password Credentials

Quando usar:

Utilizado quando um usuário confia completamente no cliente e está disposto a fornecer suas credenciais diretamente.

Deve ser evitado em cenários que não sejam de confiança total devido aos riscos de segurança.

Exemplo: Pense em um aplicativo de gerenciamento de senhas. Este aplicativo precisa acessar todas as suas senhas armazenadas em um serviço na nuvem.

Situação:

Você fornece seu nome de usuário e senha diretamente ao aplicativo de gerenciamento de senhas.

O aplicativo de gerenciamento de senhas envia essas credenciais ao serviço na nuvem (servidor de autorização).

O serviço na nuvem verifica suas credenciais e fornece um token de acesso ao aplicativo.

O aplicativo de gerenciamento de senhas usa esse token para acessar e gerenciar suas senhas armazenadas.

Tokens no OAuth 2.0: O Que Você Precisa Saber

Tokens são uma parte central do OAuth, mas o protocolo tem algumas particularidades sobre o que ele diz e não diz sobre eles. Vamos explorar isso.

O Que é um Token?

Um token, no contexto do OAuth 2.0, é uma espécie de “chave” que permite que um cliente (como um aplicativo ou serviço) acesse recursos protegidos de forma segura. Ele pode ser usado em dois cenários principais:

1. Agir em nome de um usuário: O token representa a autorização que o usuário (proprietário do recurso) concedeu ao cliente para acessar dados ou executar ações em seu nome, como permitir que um aplicativo acesse sua galeria de fotos ou sua lista de contatos.

2. Acessar recursos em nome do próprio cliente: Nesse caso, o cliente não está associado a um usuário. O token é usado para autorizar o cliente (como um serviço back-end ou uma aplicação que gerencia seus próprios dados) a acessar recursos diretamente, como quando uma aplicação executa rotinas automatizadas sem interação do usuário.

O token é gerado pelo servidor de autorização e validado pelo servidor de recursos sempre que o cliente tenta acessar algo protegido.

Existem tipos de tokens:

Access Token (Token de Acesso)

• O que é: É o token principal usado para autorizar o acesso a recursos protegidos.

• Função: Permitir que o cliente acesse os recursos no servidor de recursos.

• Características: Geralmente tem uma validade curta (minutos ou horas) para limitar o impacto em caso de comprometimento. Pode ser uma string opaca (aleatória) ou estruturada (como um JWT). Inclui informações como escopos, duração e identificadores associados.

Exemplo de uso:

GET /resource Authorization: Bearer <access_token>

Refresh Token (Token de Atualização)

• O que é: Um token usado para obter um novo Access Token sem que o usuário precise se autenticar novamente.

• Função: Estender a sessão do cliente sem exigir uma nova autenticação do usuário.

• Características: Geralmente tem validade longa (dias, semanas ou meses). Nunca é enviado ao servidor de recursos, apenas ao servidor de autorização. Deve ser armazenado com segurança no cliente, pois seu comprometimento permite a geração de novos Access Tokens.

Exemplo de fluxo: O cliente envia o Refresh Token para o servidor de autorização para obter um novo Access Token:

POST /token

grant_type=refresh_token&refresh_token=<refresh_token>ID Token (Token de Identidade) (usado em OpenID Connect, uma extensão do OAuth 2.0)

• O que é: Um token que contém informações sobre o usuário autenticado.

• Função: Autenticar o usuário e fornecer dados de identidade, como nome, e-mail ou ID.

• Características: Sempre um JWT. Inclui informações codificadas no payload, como o nome do usuário e identificadores de autenticação. Usado em sistemas que precisam de autenticação além de autorização.

Exemplo de uso: Aplicações que precisam exibir informações do usuário autenticado.

Custom Tokens (Tokens Personalizados)

• O que é: Tokens definidos pela implementação específica do sistema.

• Função: Adaptar o OAuth para casos de uso não padronizados, como incluir dados adicionais ou fornecer formatos específicos para integração com sistemas legados.

• Características: Podem conter dados adicionais ou diferentes estruturas. A flexibilidade depende do design do servidor de autorização.

O Que o OAuth Fala Sobre Tokens?

Como Obter um Token: OAuth 2.0 define os vários fluxos (ou grants) que conversamos lá em cima no tópico, Fluxos Básicos do OAuth 2.0. Cada fluxo tem seus próprios passos para solicitar e receber um token de acesso.

Como Usar um Token: O protocolo específica que o token de acesso deve ser usado pelo cliente ao fazer solicitações ao servidor de recursos. O token é geralmente incluído no cabeçalho da solicitação HTTP:

GET /resource

Authorization: Bearer ACCESS_TOKENEscopos: Os tokens podem incluir escopos, que definem os limites do que o token pode fazer. Por exemplo, um token pode ser limitado a acessar apenas dados de leitura:

scope=readValidade e Expiração: Tokens de acesso geralmente têm um tempo de validade curto para minimizar riscos de segurança. Quando um token de acesso expira, o cliente pode usar um refresh token (se disponível) para obter um novo token de acesso sem ter que encerrar o login do usuário.

O Que o OAuth 2.0 Não Fala Sobre Tokens?

Formato do Token: OAuth não define o formato dos tokens. Isso significa que os tokens podem ser qualquer coisa – uma string aleatória, um JSON Web Token (JWT), ou qualquer outro formato que o servidor de autorização e o servidor de recursos concordem em usar. O conteúdo e a estrutura do token são opacos para o cliente.

Conteúdo do Token: O protocolo OAuth 2.0 não especifica o que deve estar dentro de um token. Isso é deixado para a implementação específica. O token pode conter informações como o ID do usuário, escopos de autorização, data de expiração, etc., mas esses detalhes são definidos pelo servidor de autorização.

Métodos Criptográficos: Diferente de alguns protocolos de segurança anteriores, OAuth não define métodos criptográficos específicos para proteger os tokens. Em vez disso, ele confia em protocolos de transporte seguro como HTTPS para garantir que os tokens não sejam interceptados ou adulterados durante a transmissão.

Autenticação do Usuário: Embora OAuth 2.0 use tokens para autorizar acessos, ele não define como a autenticação do usuário deve ser realizada. O processo de login e verificação de identidade é gerenciado pelo servidor de autorização, mas os detalhes desse processo não são especificados pelo OAuth 2.0.

Por que as especificações principais do OAuth deixariam de fora padrões para um Token?

As especificações principais do OAuth deixam de fora a definição dos tokens por uma razão importante: flexibilidade. Ao não especificar exatamente como os tokens devem ser formatados ou utilizados, OAuth pode ser adaptado para uma ampla variedade de implantações com diferentes características, perfis de risco e requisitos.

Vamos explorar por que essa flexibilidade é tão valiosa:

1. Adaptabilidade a Diferentes Cenários

Imagine que você está criando um aplicativo que precisa acessar dados de usuários de várias maneiras. Em alguns casos, você pode querer que os tokens expirem rapidamente para aumentar a segurança. Em outros casos, você pode precisar que os tokens sejam revogáveis ou indefinidos. Ao não restringir como os tokens devem ser, OAuth permite que você adapte sua implementação conforme necessário.

Exemplo: Um aplicativo bancário pode usar tokens que expiram rapidamente para minimizar riscos, enquanto um serviço de streaming pode usar tokens de longa duração para melhorar a experiência do usuário.

2. Diversidade de Usuários e Sistemas

Tokens no OAuth podem representar diferentes coisas em diferentes sistemas. Eles podem representar um usuário específico, todos os usuários de um sistema, ou até mesmo nenhum usuário, dependendo da necessidade.

Exemplo: Em um sistema de gestão de projetos, um token pode representar um usuário específico e suas permissões. Em um sistema de automação de tarefas, o token pode representar o aplicativo em si, sem vinculação direta a um usuário específico.

3. Estrutura e Segurança dos Tokens

Os tokens podem ter uma estrutura interna, como JSON Web Tokens (JWTs), ou ser simplesmente uma string aleatória. Eles também podem ser protegidos criptograficamente para aumentar a segurança. Essa flexibilidade permite que as organizações escolham a melhor abordagem para suas necessidades específicas.

Exemplo: Um serviço de saúde pode usar tokens criptografados para garantir que os dados dos pacientes sejam altamente protegidos, enquanto um aplicativo de redes sociais pode usar tokens simples para agilizar as operações.

4. Modularidade e Interoperabilidade

A modularidade do OAuth significa que ele pode ser integrado com outras tecnologias e protocolos de segurança. Protocolos mais abrangentes como WS-*, SAML e Kerberos especificam o formato do token e exigem que todas as partes no sistema o entendam. Isso pode limitar a capacidade de adaptação e evolução.

Exemplo: Em um ambiente corporativo, o OAuth pode ser usado juntamente com SAML para autenticação federada, onde SAML fornece a autenticação inicial e OAuth é usado para autorizar o acesso a recursos específicos.

5. Facilidade de Evolução e Atualização

Ao não ser rigidamente definido, OAuth pode evoluir com o tempo e se adaptar a novas necessidades de segurança e tecnologia sem a necessidade de reformular o protocolo inteiro. Isso torna OAuth uma solução sustentável e de longo prazo.

Exemplo: Com o surgimento de novas ameaças de segurança, métodos de criptografia mais avançados podem ser implementados nos tokens OAuth sem necessitar mudanças fundamentais no protocolo.

A flexibilidade e modularidade oferecidas pelo OAuth ao deixar de fora a especificação exata dos tokens permite que ele seja amplamente adaptável a diversas situações, desde pequenas aplicações até grandes sistemas empresariais. Essa abordagem modular diferencia OAuth de outros protocolos de segurança que exigem conformidade estrita com formatos específicos de tokens, facilitando a integração, evolução e a adoção em diferentes contextos tecnológicos e de negócios.

Em essência, ao não definir rigidamente os tokens, OAuth proporciona uma liberdade que permite a criação de soluções seguras e eficientes, moldadas para atender às necessidades únicas de cada aplicação.

Quais Formatos ou Representações um Token Pode Ter no OAuth?

Não, seu token não precisa ser necessariamente um JWT (JSON Web Token). Uma das grandes vantagens do OAuth 2.0 é sua flexibilidade quanto ao formato dos tokens. Vamos explorar o que isso significa e como essa flexibilidade pode ser aplicada em diferentes cenários.

Formatos e Usos de Tokens no OAuth 2.0

1. String Opaca (Randômica e Assinada por Algoritmo):

• Um token pode ser simplesmente uma string opaca, ou seja, uma string aleatória gerada pelo servidor de autorização. Essa string não contém informações codificadas, mas pode ser assinada por um algoritmo criptográfico para garantir sua autenticidade.

• Quando o cliente usa esse token, o servidor de recursos verifica a assinatura para garantir que ele não foi adulterado.

• Exemplo de Token:

aB1cD2eF3gH4iJ5kL6mN7oP8• Esse formato é simples e eficaz, especialmente em cenários onde o servidor de recursos tem acesso direto ao servidor de autorização para validar os tokens.

2. JSON Web Token (JWT):

• Embora não seja obrigatório, o JWT é amplamente utilizado porque encapsula informações úteis diretamente no token, eliminando a necessidade de consultas adicionais ao servidor de autorização.

• O JWT é composto por três partes: cabeçalho, payload e assinatura, codificados em Base64 e separados por pontos.

• Exemplo de JWT:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5cO payload pode conter informações como o ID do usuário, permissões (escopos) e tempo de expiração. Essas informações podem ser verificadas localmente pelo servidor de recursos usando a chave de assinatura.

3. QR Code como Representação de Token:

• Para aplicações móveis ou cenários que exigem uma camada adicional de segurança visual, o token pode ser transportado dentro de um QR Code.

• O QR Code pode conter informações do token, como uma string randômica ou um JWT, e ser digitalmente assinado para evitar adulterações.

Como funciona:

1. O QR Code é gerado pelo servidor de autorização e contém o token de acesso em seu conteúdo.

2. O cliente (como um aplicativo ou scanner) lê o QR Code e extrai o token.

3. O token extraído é usado para acessar recursos protegidos da mesma forma que um token transmitido diretamente.

Casos de uso:

• Esse formato é particularmente útil em:

• Sistemas de controle de acesso físico: Por exemplo, em eventos, onde os participantes apresentam o QR Code para validar a autorização.

• Autenticação em dispositivos offline: Quando dispositivos não possuem entrada direta de dados e precisam de um método alternativo para receber o token.

E tudo isso reforça ainda mais que o OAuth 2.0 não depende de um formato fixo, mas sim de tokens que atendam às necessidades específicas de cada aplicação, seja em termos de simplicidade, segurança ou funcionalidade.

Usando um QR Code como Forma de Transporte de um Token

Vamos explorar como um QR Code pode ser utilizado para transportar um token de acesso, permitindo sua representação de maneira prática e visual em cenários específicos, funcionando como uma alternativa complementar ao uso direto de um JSON Web Token (JWT).

O Que é um QR Code?

Um QR Code (Quick Response Code) é um código de barras bidimensional que pode armazenar informações de forma compacta e ser facilmente lido por dispositivos como smartphones, tablets ou scanners. Ele pode conter texto, URLs ou até mesmo dados binários, tornando-o uma alternativa interessante para armazenar e transmitir tokens de acesso em sistemas que requerem autenticação e autorização.

Como Funciona?

1. Geração do Token e do QR Code

• Quando o usuário se autentica e autoriza um cliente, o servidor de autorização gera um token de acesso (que pode ser um JWT ou um identificador randômico).

• Em vez de enviar diretamente esse token ao cliente, o servidor converte os dados do token em um QR Code.

• Esse QR Code pode ser exibido ao usuário (por exemplo, em um navegador ou aplicativo) ou enviado ao seu dispositivo (como em um e-mail ou notificação).

2. Leitura do QR Code pelo Cliente

• O cliente, que pode ser um aplicativo móvel ou um scanner habilitado, lê o QR Code exibido ao usuário e extrai o token de acesso armazenado nele.

3. Uso do Token de Acesso

• Após a leitura, o cliente usa o token de acesso para fazer requisições autenticadas ao servidor de recursos, de maneira semelhante ao uso de um JWT ou um token randômico.

Exemplo de solicitação HTTP com o token extraído do QR Code:

GET /resource

Authorization: Bearer aB1cD2eF3gH4iJ5kL6mN7oP8Limitações e Considerações

• Validade do Token: Assim como qualquer token de acesso, o QR Code precisa ser validado para garantir que o token armazenado nele não esteja expirado ou comprometido.

• Riscos de Reprodução: Se um QR Code for capturado por uma foto ou câmera não autorizada, ele pode ser reutilizado por um atacante. Uma solução é usar tokens de curta duração ou vincular o token a dispositivos específicos.

• Aplicação Limitada: QR Codes são mais úteis em cenários de autenticação presencial ou dispositivos físicos. Em situações puramente digitais, métodos tradicionais, como a transmissão de JWTs, podem ser mais eficazes.

Aplicações Práticas

1. Eventos e Conferências: Participantes recebem um QR Code como “bilhete de acesso”. O QR Code é escaneado na entrada, e o token de acesso embutido autoriza sua entrada.

2. Sistemas de Controle de Acesso: Empregados podem usar QR Codes para acessar áreas restritas em prédios ou escritórios. O token embutido no QR Code valida se eles têm permissão para entrar.

3. Pagamentos e Autenticação: Bancos ou plataformas de pagamento podem usar QR Codes para autenticar transações de maneira rápida e segura.

Essa abordagem combina a simplicidade de leitura de QR Codes com os princípios de segurança do OAuth2, criando uma solução prática para cenários específicos.

Por Que JWTs São Mais Utilizados?

Os JSON Web Tokens (JWTs) são amplamente utilizados no OAuth 2.0 por várias razões práticas. Primeiro, JWTs são autossuficientes. Isso significa que eles contêm todas as informações necessárias para a verificação e autenticação dentro do próprio token. Quando um servidor de recursos recebe um JWT, ele pode verificar a assinatura do token e ler suas informações (como o ID do usuário e escopos) sem precisar consultar o servidor de autorização novamente. Isso reduz a carga de rede e melhora a eficiência.

Outro benefício é que JWTs são padronizados e interoperáveis. Muitas bibliotecas e frameworks populares suportam JWTs, facilitando sua implementação em diversas plataformas e linguagens de programação. Além disso, como os JWTs são codificados em base64, eles são facilmente legíveis e podem ser rapidamente verificados quanto à integridade e autenticidade.

Por outro lado, uma string randômica, apesar de ser mais simples de gerar, não contém nenhuma informação útil. Quando um servidor de recursos recebe uma string randômica, ele precisa verificar essa string junto ao servidor de autorização para determinar a validade e os escopos de acesso. Isso pode resultar em mais consultas de rede e maior latência.

A Utilidade dos QR Codes no OAuth 2.0

No contexto do OAuth 2.0, os QR Codes desempenham um papel especial como uma forma de facilitar a interação do usuário final, especialmente em dispositivos com interfaces limitadas, como smart TVs, consoles de jogos ou terminais públicos. Eles não substituem a implementação do token, mas servem como um meio conveniente de transportar informações relacionadas ao processo de autorização.

Imagine que você está configurando sua smart TV para acessar um serviço de streaming. Em vez de digitar suas credenciais usando um controle remoto, a TV exibe um QR Code. Você simplesmente escaneia o QR Code com seu smartphone, é direcionado para uma página segura no navegador do seu telefone e, a partir daí, autentica e concede as permissões necessárias.

Vantagens do Uso de QR Codes

1. Conveniência: Elimina a necessidade de digitar credenciais em dispositivos com interfaces pouco amigáveis.

2. Segurança Aprimorada: Como a autenticação acontece em um dispositivo separado (seu smartphone), as chances de alguém interceptar suas credenciais diretamente no dispositivo de destino são reduzidas.

3. Flexibilidade: Funciona bem em cenários onde o usuário final está interagindo com dispositivos físicos ou compartilhados.

O QR Code em si não é o token, mas sim uma maneira de transportar ou iniciar o processo de autorização que resultará na emissão de um token de acesso (como um JWT ou uma string opaca). Ele facilita a conexão entre o dispositivo que exibe o QR Code e o servidor de autorização.

Bibliotecas Disponíveis para Trabalhar com OAuth

Para implementar OAuth 2.0 em suas aplicações, existem várias bibliotecas disponíveis que facilitam o processo, oferecendo funcionalidades prontas e boas práticas de segurança. Aqui estão algumas das bibliotecas mais utilizadas e comentadas:

1. Spring Security OAuth (Java)

Comentário: Spring Security OAuth é uma extensão do Spring Security que adiciona suporte para o protocolo OAuth. É amplamente utilizada em aplicações Java devido à popularidade do Spring Framework.

Características:

Fácil integração com o Spring Framework.

Suporte a vários fluxos de autorização OAuth 2.0.

Configuração flexível através de anotações e arquivos de configuração.

2. Auth0 (Multiplataforma)

Comentário: Auth0 oferece uma solução de autenticação e autorização como serviço. Suporta OAuth 2.0 e muitas outras estratégias de autenticação, facilitando a integração em várias plataformas.

Características:

Suporte a múltiplas plataformas, incluindo JavaScript, iOS, Android e mais.

Interface de usuário personalizável para login.

Painel de controle para gerenciamento de usuários e regras de segurança.

3. Passport.js (Node.js)

Comentário: Passport.js é uma biblioteca de middleware de autenticação para Node.js. Oferece suporte a uma grande variedade de estratégias de autenticação, incluindo OAuth 2.0.

Características:

Flexível e modular, permitindo a integração com diferentes serviços OAuth 2.0.

Grande número de estratégias de autenticação disponíveis.

Fácil de usar com Express.js.

4. OAuthlib (Python)

Comentário: OAuthlib é uma biblioteca OAuth 2.0 para Python que fornece todas as funcionalidades necessárias para criar e consumir servidores de autenticação OAuth 2.0.

Características:

Suporte a todos os fluxos de OAuth 2.0.

Fácil integração com frameworks como Django e Flask.

Extensível para adicionar funcionalidades específicas.

5. DotNetOpenAuth (.NET)

Comentário: DotNetOpenAuth é uma biblioteca OAuth 2.0 para o ambiente .NET, usada para adicionar suporte a autenticação e autorização em aplicações .NET.

Características:

Suporte a múltiplos protocolos de autenticação, incluindo OAuth 2.0.

Integração com ASP.NET e outras tecnologias .NET.

Extensível e personalizável.

6. Okta (Multiplataforma)

Comentário: Okta é uma plataforma de gerenciamento de identidade que suporta OAuth 2.0, oferecendo APIs e SDKs para integração com várias plataformas e linguagens de programação.

Características:

Suporte a OAuth 2.0, OpenID Connect e SAML.

APIs e SDKs para várias linguagens, incluindo Java, JavaScript, .NET, e mais.

Painel de controle para gerenciamento de políticas de segurança e usuários.

Escolher a biblioteca certa para trabalhar com OAuth 2.0 depende das necessidades específicas de cada projeto e da plataforma que você está usando. Bibliotecas como Spring Security OAuth, Passport.js, e OAuthlib são excelentes para desenvolvedores que preferem ter controle direto sobre a implementação. Por outro lado, soluções como Auth0 e Okta oferecem serviços completos que podem simplificar muito a integração de OAuth 2.0, especialmente em ambientes multiplataforma.

Espero que esse artigo tenha ficado claro e seja útil no futuro para você caro leitor! Muito obrigado por ler até o final e até o próximo artigo!

O que é um protocolo?

Um protocolo é um conjunto de regras e padrões que definem como diferentes sistemas ou componentes devem se comunicar entre si. Ele garante que todos os envolvidos sigam as mesmas diretrizes, o que facilita a integração e reduz erros.

Analogia: Imagine um protocolo como as regras de trânsito. Para que carros, bicicletas e pedestres possam circular sem acidentes, é preciso seguir sinais, limites de velocidade e outras normas estabelecidas. Se cada pessoa dirigisse de acordo com suas próprias regras, haveria caos. Da mesma forma, na tecnologia, um protocolo como o OAuth 2.0 estabelece um “manual de trânsito” para a autorização de acesso, garantindo segurança e consistência para todos os serviços que o utilizam.

OAuth é como um cartão de acesso para o seu hotel

Imagine que você está hospedado em um hotel e quer permitir que um amigo pegue algo no seu quarto enquanto você está fora. Em vez de entregar a chave do quarto (que dá acesso irrestrito a tudo), você vai até a recepção e solicita um cartão de acesso temporário apenas para o quarto. Esse cartão:

1. Representa sua autorização: A recepção confirma que você é o dono do quarto e emite o cartão para o seu amigo.

2. Tem permissões específicas: O cartão permite acesso apenas ao quarto e não às áreas restritas, como a lavanderia ou cofres.

3. É temporário e revogável: O cartão pode expirar automaticamente após um tempo ou ser cancelado se necessário.

No contexto do OAuth:

• O dono do recurso é você.

• O recurso protegido é o quarto do hotel (seus dados ou serviços).

• O aplicativo é o seu amigo, que precisa de acesso.

• O token de acesso é o cartão temporário.

Assim, o aplicativo pode realizar apenas o que foi autorizado, e você mantém o controle total, sem expor informações sensíveis como suas credenciais (a chave do quarto).

No contexto do OAuth2, o termo “Proprietário do Recurso” refere-se à entidade que detém o controle sobre os dados ou serviços protegidos que outros aplicativos ou sistemas desejam acessar. Geralmente, é o usuário final — uma pessoa que possui as credenciais e a autoridade para decidir quem pode acessar seus recursos.

Por exemplo, se você tem uma conta em um serviço de armazenamento na nuvem, você é o proprietário dos arquivos armazenados lá. Você pode usar um aplicativo de terceiros para editar esses arquivos, mas antes disso, precisa conceder permissão ao aplicativo, garantindo que ele tenha acesso limitado e autorizado ao que você controla. Em suma, o proprietário do recurso é quem “manda” nos dados ou serviços que estão sendo protegidos.